nachdem ich jetzt zweimal gescheitert bin, einen 'alten' 1793VA LANCOM-Router gegen den 'neuen' 1900EF zu ersetzen, wende ich mich nun an euch.

Ich fürchte ich mache einen ganz banalen Fehler, aber sehe den Wald vor lauter Bäumen nicht. Daher beschreibe ich erst mal grob in Prosa, und bitte euch mir zu sagen, ob ich es richtig angehe, oder ob da ein grober Schnitzer drin sein könnte. Das Konstrukt habe ich so 'geerbt', ich kann nicht sagen warum das so gebaut wurde.

Die Tunnel sind von Dritten zur Verfügung gestellt, ich habe da nicht ohne weiteres Zugriff auf die Gegenstellen.

Soviel weiß ich noch:

Der IKEv1 Tunnel lauscht ob er aktiv ist, auf der Gegenstelle, und baut ihn von sich aus auf, wenn wir offline waren.

Der IKEv2 Tunnel ist nur da, wir müssen eine Verbindung aktiv bei ihm anfragen.

Szenario:

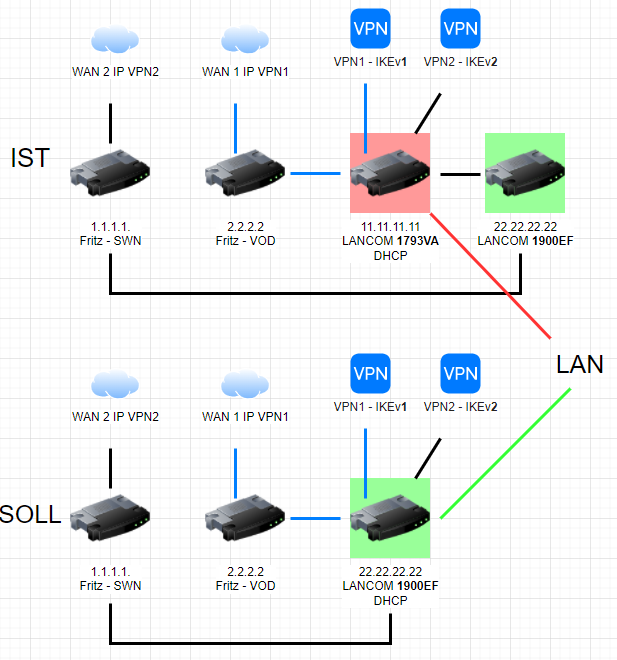

- 1 VPN Site-to-Site IKEv1 mit PSK terminiert auf dem 'alten' Router 1793VA (11.11.11.11).

(WAN-Verbindung(IP) für den s2s kommt von vorgeschalteter FritzBox am 1793VA, also 2.2.2.2 => 11.11.11.11)

- 1 VPN Site-to-Site IKEv2 mit PSK terminiert ebenfalls auf den 'alten' Router 1793VA (11.11.11.11).

(WAN-Verbindung(IP) für den s2s kommt von vorgeschalteter FritzBox am 1900EF, also 1.1.1.1 => 22.22.22.22. => 11.11.11.11)

Hier einmal bildlich dargestellt:

Der 1793VA soll außer Betrieb gesetzt werden, und der 1900EF alleiniger Router im Netz sein, beide WAN-Strecken terminieren dann hierauf.

Die WAN-Verbindungen am 1900EF konnte ich ohne Probleme mit dem Setup-Assistenten und IPoE einrichten. Kreuz-Pings zwischen Source und Destination IPs gingen fehlerfrei durch. D.h.:

PingSource WAN1(IP) zu IKEv1(TransIP) und IKEv2 (TransIP) erfolgreich.

PingSource WAN2(IP) zu IKEv1(TransIP) und IKEv2 (TransIP) erfolgreich.

Code: Alles auswählen

root@Multi-WAN-VPN-Gateway-LANCOM1900EF:/

> ping -r VPN-TransIP2 -a 2.2.2.2

56 Bytes Data, 10 Packets transmitted, 10 Packets received, 0% loss

root@Multi-WAN-VPN-Gateway-LANCOM1900EF:/

> ping -r VPN-TransIP1 -a 2.2.2.2

56 Bytes Data, 10 Packets transmitted, 10 Packets received, 0% loss

root@Multi-WAN-VPN-Gateway-LANCOM1900EF:/

> ping -r VPN-TransIP2 -a 1.1.1.1

56 Bytes Data, 6 Packets transmitted, 6 Packets received, 0% loss

root@Multi-WAN-VPN-Gateway-LANCOM1900EF:/

> ping -r VPN-TransIP1 -a 1.1.1.1

56 Bytes Data, 6 Packets transmitted, 6 Packets received, 0% lossVerbindungseinstellungen der VPNs IKEv1 und IKEv2 sind ebenfalls 1:1 übertragen worden.

Wie ich bisher vorgegangen bin:

- Router 1793VA von den Netzen getrennt, vorgelagerte FritzBox auf 1900 EF gesteckt und die WAN-Strecken jeweils mit Assistent in Betrieb genommen.

- Geprüft ob beide WAN-Strecken am 1900EF funktional sind. Waren und sind sie.

- VPN IKEv1 Host der Gegenstelle eingetragen, damit die Verhandlungen beginnen können.

- VPN IKEv2 'aktiviert', damit auch hier der Tunnel neu aufgebaut wird.

Beide Tunnel funktionieren nicht. ich sehe mit 'trace + vpn', daß sie Anfragen senden, aber es kommen keine Antworten.

Hier mal der Trace vom IKEv2 am 1900EF: https://pastebin.com/7nPAmCiP

Ich kann, wie gesagt, nicht sehen, daß ich von der Gegenstelle eine Antwort bekomme.

Ich weiß aber auch nicht ob und wie ich an meiner Seite sehen kann, ob die Anfragen überhaupt raus gehen.

Ich bin für jeden Vorschlag oder Hinweis dankbar, also immer her damit.

Und zu guter Letzt, das Forum und die Community hier sind spitze, macht bitte weiter so!

Nachtrag, der 1900EF hat eine aktuelle Firmware:

Code: Alles auswählen

> ls Firmware/Version-Table/

Ifc Module Version Serial-number

======---------------------------------------------------------------------

Ifc LANCOM 1900EF 10.50.0619RU5 / 07.02.2022Björn